Решения на основе Tor для свободного

доступа к информации и анонимности в интернете.

Много

или мало. но есть количество средств анонимизации и защиты

информации от постороннего любопытства. Среди них тихо и без

особого ажиотажа притулилась некогда разработка

для ВМС США под названием "Tor". По-русски тоже читается

"Тор". Но если в американском-английском TOR -аббревиатура, то в

русском оно буквальное личное имя системы шифрованной передачи

данных, впрочем не имеющее никакого сходства с тором - с

поверхностью второго порядка.

Первая суть системы TOR в

построении пути трафика через многочисленную серию промежуточных

серверов. Если учесть, что на каждый пакет информации наслаивается

новый адрес, а информации этой приходится от источника добраться

до конечной периферии сквозь многослойную оболочку из серверных

адресатов - то получается довольно точное сравнение с луковицей.

Onion - в переводе

и есть лук. Потому многие дополнения к браузерам, сайты системы

Тор, система передачи данных - в англоязычном просторечии вместо

аббревиатуры TOR стали называть луком - onion.

Но

последовательная сеть серверов - это лишь первая поверхностная

часть этой системы. Второй неотъемлемой частью этой системы

является шифрование ключами, выдаваемыми удостоверяющими серверами

для этого шифрования (TLS). Таким образом, каждый пакет

пересылается в зашифрованном виде, то есть - для его открытия к

прочтению третьим лицом требуется его сломать, после чего весь

объём информации получится дефектным - или скомпрометированным и

будет отвергнут принимающей стороной (связь не состоится).

Такая схема

действует, когда Вы пользуетесь Tor-браузером. Но есть и другие

способы шифрования, когда Вы сами принимаете деятельное участие в

процессе передачи. А именно - на Вашей машине можно дополнительно

зашифровать передаваемую информацию. Можно её зашифровать с одним

публичным ключом, а можно и с двумя ключами. Один ключ

обеспечивает безошибочную доставку сообщения, исключающую

стороннее вмешательство или подмену в пути. А второй ключ

позволяет прочесть эту информацию только тому, кто владеет вторым

ключом. И такая схема обмена информацией реализована в системе

"OnionShare".

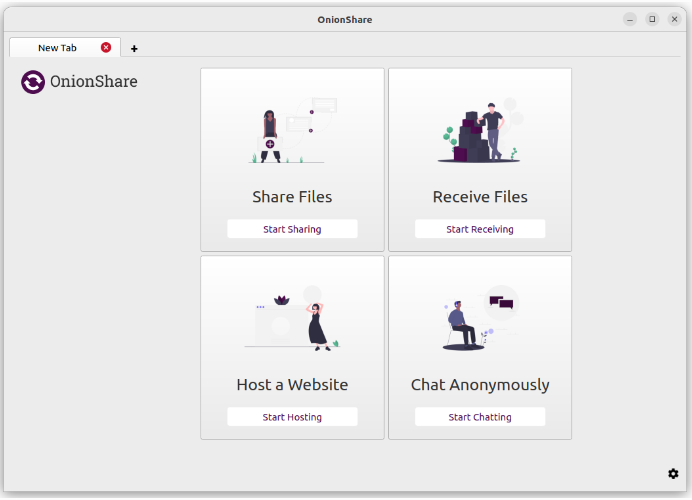

Интерфейс программы

OnionShare .

В отличие от

серверов VPN, которые лишь создают защищённый от вмешательства

туннель до себя любимых, а дальше выпинывают в открытый океан всё

что они сами прочли и использовали для своих интересов (например

личные данные пользователей), Onion сеть передаёт информацию "как

есть", без её раскрытия. То есть, ни один сервер Tor не знает, что

он передаёт вплоть до предоконечного адресата (включительно),

который лично отдаёт эту информацию самому конечному адресату для

прочтения. Более того, в системе OnionShare доставка требует

физического подтверждения наличия права прочтения в виде второго

секретного ключа, наряду с тем, что информацию может получить

только тот, кому передан открытый ключ. То есть, Вы обеспечиваете

двухфакторную авторизацию на принимающей стороне.

А теперь о том,

как оно выглядит на практике.

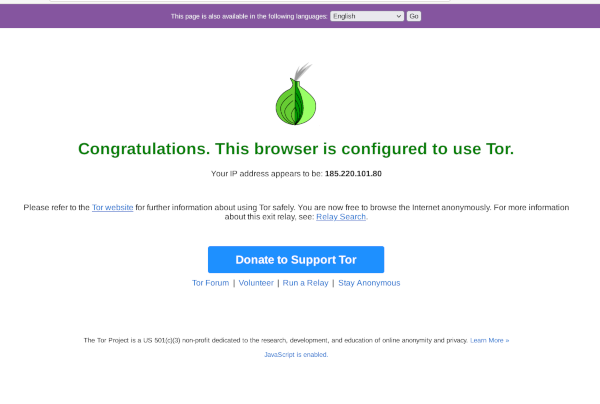

Для пассивного

сёрфинга Вам достаточно скачать и установить Тор-Браузер. Из

сложностей его настройки можно лишь зацепиться за подключение к TOR

на основе создания мостов. Мосты предназначены для

маскировки трафика в местах, где транзитный тор-трафик

блокируется. Более подробно можно прочесть на сайте проекта.

Для активного

обмена информацией в тор-системе нужно в дополнение к тор-браузеру

установить программу "Onionshare". Она позволит Вам передавать в

зашифрованном виде сообщения (вести приватный чат с взаимным

обменом), файлы и даже опубликовать на анонимной основе сайт в

сети Тор.

OnionShare проста

в использовании. Достаточно выбрать необходимую операцию и

передать ключи адресату.

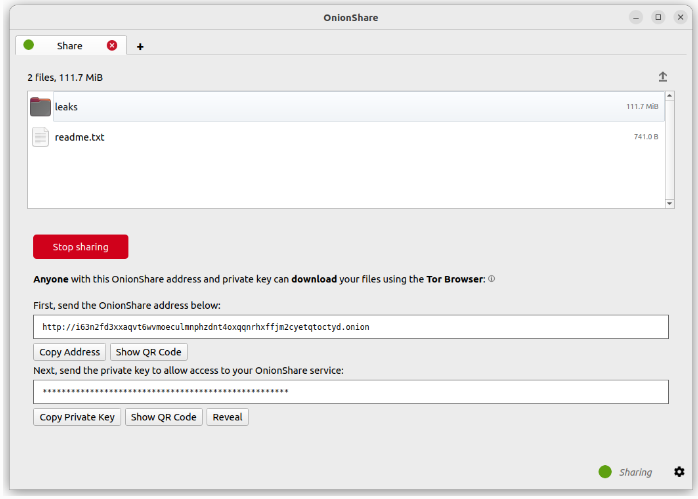

Пара ключей после шифрования

готовых к отправке файлов в программе Onionshare.

При том адресату

не требуется запускать у себя программу Onionshare, ему достаточно

лишь одного тор-браузера. Ключ - ссылку на канал сообщения

требуется передать сторонним способом (например через электронную

почту или иной месенджер). Далее адресат копирует ссылку-ключ в

строку тор-браузера и получает интерфейс взаимодействия с

отправителем в реальном времени.

Для фанатов

анонимизации на основе системы TOR могу рекомендовать целую ОСь под названием

Whonix. Суть этой оси в том, что она состоит из двух частей:

первая часть - это шлюз тор-системы, а вторая - система конечного

пользователя. А сочетающаяя обе части в себе ось называется Tails.

Чтобы убедиться в серьёзности проекта достаточно прочесть соцальный контракт и

посмотреть на

спосоров системы.

Преимущества у

обоих осей свои. Tails предназначена для портабелного

использования на машине в поле досягаемости с последующим

уничтожением следов использования на этой машине. Whonix - больше

подходит для стационарного использования на основе виртуальной

машины.

Вот такая она, поверхность второго

порядка - TOR.